É importante, primeiramente, deixar claro o significado de Deep Web do ponto de vista da informática, antes de falar sobre segurança. É muito fácil, hoje em dia, cair na armadilha de pensar que a deepnet seja sinônimo de “aberrações” e “atrocidades” divulgadas por sites sensacionalistas. Na verdade, o motivo do nome Deep Web vem do fato de existir uma grande porcentagem de sites não indexados em mecanismos de busca convencionais na surface web, como o Google, por exemplo. Estima-se que 75% dos sites na Internet não sejam indexados, por isso a usual comparação com o iceberg: a surface web é a ponta e a deep web é tudo abaixo do nível da água. Além disso, o termo Deep Web se popularizou juntamente com a divulgação viral da Dark web (área negra da Internet onde se encontra práticas ilegais) e a Darknet, qualquer rede sobreposta (rede overlay) que só pode ser acessada através de softwares com configurações e autorizações específicas, como é o caso do TOR e I2P. Para entender a necessidade da segurança na Darknet, é necessário conhecer as tecnologias utiliazadas para acessá-la.

Usaremos como exemplo o acesso à Darknet através de uma tecnologia chamada TOR (The Onion Router), para se conectar à onion routing, técnica criada para comunicação anônima entre computadores conectados em uma rede. Nessa técnica, as mensagens são repetidamente criptografadas e enviadas para diversos nódulos da rede. Em comparação com uma cebola (Onion), cada nódulo corresponde a uma camada, e cada camada revela instruções para acessar a próxima.

Onion é então o termo utilizado para identificar os sites escondidos na Darknet. São chamados assim pois o endereço dos sites sempre termina com “.onion”. Apesar de ser relativamente fácil criar um onion, tornar o site seguro suficiente para não vazar informações é extremamente difícil. Nem todos sabem disso e é daí que vem a importância da segurança na área de computação.

Onion é então o termo utilizado para identificar os sites escondidos na Darknet. São chamados assim pois o endereço dos sites sempre termina com “.onion”. Apesar de ser relativamente fácil criar um onion, tornar o site seguro suficiente para não vazar informações é extremamente difícil. Nem todos sabem disso e é daí que vem a importância da segurança na área de computação.

Bem antes da Deep Web, a segurança já era um assunto necessário na Informática. Desde a criação dos computadores já existiam os chamados White hats (considerados os hackers do bem), voltados à criação de novas tecnologias e o uso delas de forma correta ou “para o bem”, e os chamados Black hats (ou hackers do mau), que na maioria das vezes são associados ao oportunismo em usar outras tecnologias já prontas para serem usadas com más intenções.

Desde então existe a preocupação em proteger o computador contra códigos malignos, como vírus ou trojans (“cavalos de tróia”) e contra invasões através de brechas no sistema (exploits) ou serviços de fraude (phishing, etc) não detectados pelo usuário. Uma das tecnologias contra estas invasões são as Honeypots (potes de mel) que atraem os invasores para uma área que simula a rede da empresa invadida, na verdade são armadilhas que ajudam a denunciar e até prender os invasores.

O principal exploit da Onionland são os scripts criados com códigos de Javascript (inclusive uma das primeiras recomendações é que seja desativado no browser) e muitos deles seguem padrões básicos utilizados pelos chamados “script kiddies”, indivíduos que usam códigos já prontos e, sem conhecimento de informática, consideram-se hackers.

Esses exploits levam, então, à necessidade de outra tecnologia que conceda-lhe privacidade, como é o caso do PGP (Pretty Good Privacy), tecnologia de criptografia de mensagens, para que só quem envia e quem recebe possa realmente ler o que foi escrito.

Tudo o que foi falado até agora se completa para um funcionamento “perfeito” de anonimidade e segurança. Mas a história está apenas começando. Existem outros pontos a serem observados em se tratando de segurança na Darknet. Como os onions não são seguros por “default”, os White hats e os Black hats estão constantemente em guerra. Tanto ataque quanto defesa partem dos dois lados. E assim, novas técnicas e tecnologias são criadas e utilizadas.

Tudo o que foi falado até agora se completa para um funcionamento “perfeito” de anonimidade e segurança. Mas a história está apenas começando. Existem outros pontos a serem observados em se tratando de segurança na Darknet. Como os onions não são seguros por “default”, os White hats e os Black hats estão constantemente em guerra. Tanto ataque quanto defesa partem dos dois lados. E assim, novas técnicas e tecnologias são criadas e utilizadas.

Ao seguir os passos indicados até agora, nenhum usuário está em plena anonimidade e segurança. Os servidores de Internet, por exemplo, recebem dados importantes a respeito do uso da Internet, inclusive se o TOR está sendo utilizado. Daí surge mais um passo a ser tomado, a criação de pontes de acesso, ou Tor Relays, configuradas a partir do TOR. Há ainda a possibilidade do uso de uma VPN, ou Virtual Private Network, para reforçar a anonimidade, mas que, claro, possui certas brechas que podem ser exploradas.

Os Black hats se utilizam então de tecnologias mais avançadas e anti-forenses para burlar investigações de grandes instituições de segurança, como a NSA (National Security Agency). Para listar algumas tecnologias, há criptografia de Hard drives, data erasing (queima de arquivo), uso de Virtual Machines, etc.

Instituições de segurança, além de tecnologias forenses de ponta, ainda têm a vantagem de encontrar falhas nas tecnologias utilizadas pelos Black hats. Leitura de metadados de arquivos e extração de dados não criptografados na memória RAM são algumas das brechas a serem exploradas.

O cerco se fecha e surgem novas tecnologias, sendo necessário para o Black hat um grande know-how em informática, tendo assim que configurar todo o PC, desde o boot até os pequenos detalhes já mencionados. Seguindo essa ideia, uma configuração básica muito utilizada atualmente é o uso do TAILS (sistema operacional baseado em Linux com ênfase na anonimidade, já possui o TOR instalado), o uso de Tor relays antes do TOR, a conexão através de uma VPN e a criptografia de mensagens através do PGP com seu software mais conhecido, o GPG (Gnu Privacy Guard).

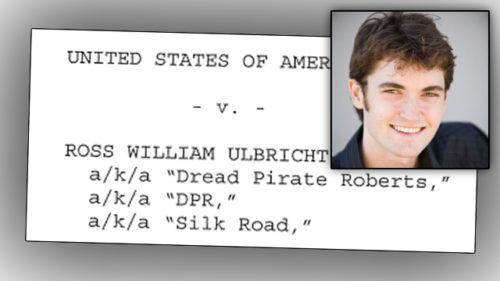

Um fato importante que aconteceu junto com a popularização da Dark Web foi a prisão de Ross Ulbritch, considerado o criador do Silk Road, conhecido como o eBay de produtos e serviços ilegais. Foi associado à Ross a utilização do alias (apelido) Dread Pirate Roberts (ou “DPR“), responsável por conspiração contra o sistema financeiro mundial e condenado por contratar o serviço de assassinos para matar indivíduos que supostamente eram contra sua ideologia e estariam tentando provocar seu colapso. Mais informações serão dadas no nosso próximo artigo sobre Dread Pirate Roberts.

Um fato importante que aconteceu junto com a popularização da Dark Web foi a prisão de Ross Ulbritch, considerado o criador do Silk Road, conhecido como o eBay de produtos e serviços ilegais. Foi associado à Ross a utilização do alias (apelido) Dread Pirate Roberts (ou “DPR“), responsável por conspiração contra o sistema financeiro mundial e condenado por contratar o serviço de assassinos para matar indivíduos que supostamente eram contra sua ideologia e estariam tentando provocar seu colapso. Mais informações serão dadas no nosso próximo artigo sobre Dread Pirate Roberts.

Outro fato interessante foi a criação de um software chamado USBKill. Ele surgiu depois de vazar a informação de que o FBI teria coletado informações reveladoras do computador de Ross ao inserir um pen-drive com uma técnica forense para copiar dados, enquanto ele era distraído por outros agentes. O USBKill funciona bloqueando qualquer pen-drive que não esteja na lista registrada pelo usuário.

Aguardem nosso próximo artigo !

Muito bom!